Phising a través de la cadena de suministro José Antonio Barrio Puyó, responsable del SOC en Global Technology y experto en ciberseguridad, nos habla de Phising a través de la cadena de suministro. Un método de ataque que recientemente han detectado en su departamento. Resalta la complejidad de algunos ciberataques y subraya la importancia de mantener […]

En capítulos anteriores… En el artículo anterior, exploramos las venturas y desventuras habituales al empezar en el mundo del password cracking, así como los posibles dolores de cabeza resultantes de una mala metodología que pueden desembocar en un irrefrenable deseo de tirarnos llorosos a las ruedas de un coche. Para evitar todo ello desarrollamos una […]

Cuando hablamos de orquestación de políticas de seguridad nos referimos a la automatización inteligente de los cambios en una red. No es tan solo una simple automatización de tareas, sino que, mediante el uso de inteligencia artificial y el machine learning, la simulación y el análisis se llega a comprender verdaderamente la red. En general, […]

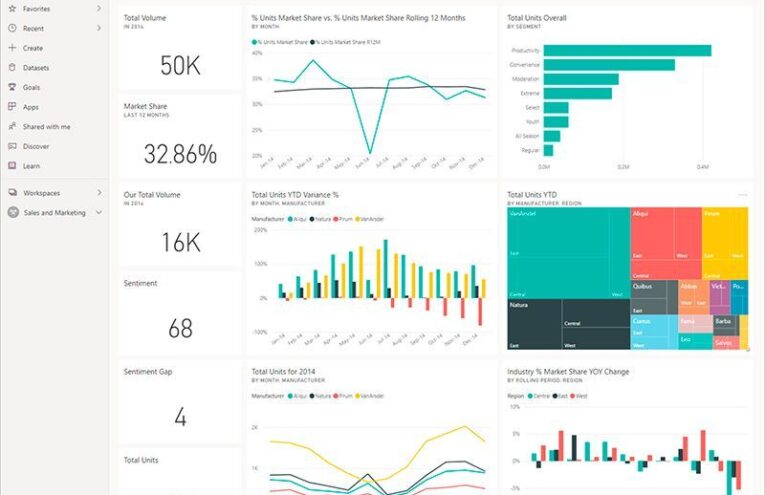

Para la mayoría de las organizaciones y empresas, la finalización del año lleva aparejada la realización de memorias, informes de actividades, informes de resultados, etc. los cuales, a parte de permitir un balance anual, también son utilizadas para plantear operativas o acciones para afrontar un nuevo ejercicio. Muchos de los datos que conforman los mencionados […]

El phishing es un término que se ha popularizado en los últimos años entre los usuarios Internet y que hace referencia a las técnicas utilizadas por los ciberdelincuentes para conseguir que una empresa o persona realice determinadas acciones o revele información valiéndose del engaño, el fraude y la suplantación. El phishing se encuadra dentro de […]

En Global Technology arrancamos con un nuevo evento en el Circuito Internacional de Zuera, organizado por Marketing P1, y con la colaboración de EON Transformación Digital y BMW Goya Automoción. Una jornada para disfrutar del mundo del motor y, sobre todo, para conocer todas las ventajas de contar con un Red Team y un Blue […]

A la hora de hablar de ciberseguridad existen dos equipos que velan por la protección de las organizaciones. Son los denominados Red Team, o equipo rojo, y Blue Team, o equipo azul. Unos términos que están ganando popularidad debido al crecimiento exponencial de los ciberataques en los últimos años. Pero ¿qué son exactamente el Red […]

La ISO 27001 es una norma internacional de Seguridad de la Información que pretende asegurar la confidencialidad, integridad y disponibilidad de la información de una organización y de los sistemas y aplicaciones que tratan dicha información. Pero definamos qué son esos tres conceptos: Confidencialidad de la información: que sólo las personas autorizadas puedan acceder a […]

Monitorización continua frente a los ataques avanzados: qué pueden hacer los SOC y sistemas SIEM por la seguridad de tu empresa A lo largo de los últimos años una cosa está clara: la ciberseguridad (y los ciberataques) continuarán teniendo un impacto cada vez mayor en los negocios. En la mano de cada empresa está en […]

¿Por qué debemos potenciar esa concienciación de los usuarios en Ciberseguridad? Muchos, sobre todo los que tenemos formación técnica, tendemos a echarle la culpa de los problemas informáticos al usuario final. Al fin y al cabo, ese trabajador, que lo único que quiere es terminar cuanto antes un informe urgente para su jefe, es la […]

Firewall tradicional vs NGFW (Next Generation Firewall) vs UTM (Unified Threat Management) Como bien sabemos, el objetivo principal de cualquier dispositivo de protección perimetral es crear una barrera de aislamiento que realiza un filtrado en la transmisión de tráfico y de esta forma impedir comunicaciones no deseadas entre la red que protegemos y otras redes […]