Acuerdo de colaboración entre Centro Zaragoza y Global Technology Carlos Arregui y Enrique Polanco, en representación de Centro Zaragoza y Global Technology respectivamente, se reunieron el pasado día 10 de septiembre para formalizar una alianza estratégica que consolida a Global Technology como el partner estratégico de ciberseguridad de Centro Zaragoza. En un contexto en el que la protección de la […]

De acuerdo con la Ley 8/2011, de 28 de abril, que establece las medidas para la protección de las infraestructuras críticas, el operador designado como crítico se integrará como agente del sistema de protección, debiendo cumplir con una serie de responsabilidades entre los que se encuentra la redacción de una serie de planes de seguridad. […]

¿Qué es el Esquema Nacional de Seguridad?, ¿Tengo la obligación de implementar el Esquema Nacional de Seguridad en mi organización?, ¿Me aplica?; y si me aplica, ¿Qué plazos tengo?; y si no estoy obligado, ¿Lo necesito realmente?, ¿Me interesa implementarlo? En el día a día de nuestro trabajo como consultores, cada vez más, nos encontramos […]

En capítulos anteriores… En el artículo anterior, exploramos las venturas y desventuras habituales al empezar en el mundo del password cracking, así como los posibles dolores de cabeza resultantes de una mala metodología que pueden desembocar en un irrefrenable deseo de tirarnos llorosos a las ruedas de un coche. Para evitar todo ello desarrollamos una […]

Cuando hablamos de orquestación de políticas de seguridad nos referimos a la automatización inteligente de los cambios en una red. No es tan solo una simple automatización de tareas, sino que, mediante el uso de inteligencia artificial y el machine learning, la simulación y el análisis se llega a comprender verdaderamente la red. En general, […]

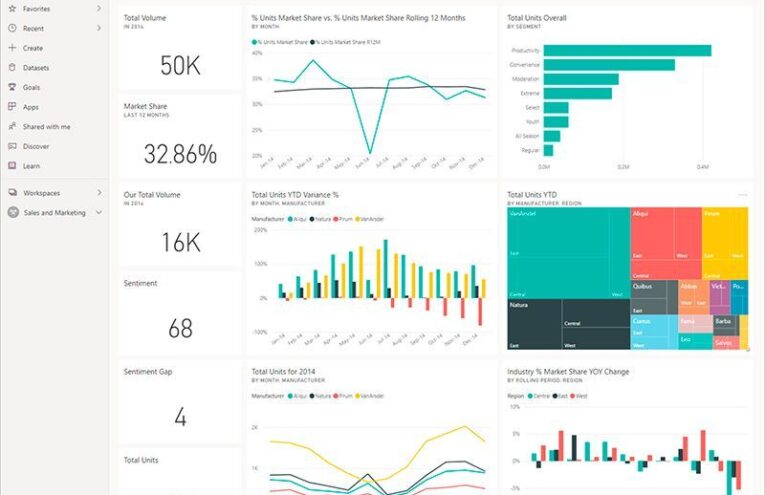

Para la mayoría de las organizaciones y empresas, la finalización del año lleva aparejada la realización de memorias, informes de actividades, informes de resultados, etc. los cuales, a parte de permitir un balance anual, también son utilizadas para plantear operativas o acciones para afrontar un nuevo ejercicio. Muchos de los datos que conforman los mencionados […]

El phishing es un término que se ha popularizado en los últimos años entre los usuarios Internet y que hace referencia a las técnicas utilizadas por los ciberdelincuentes para conseguir que una empresa o persona realice determinadas acciones o revele información valiéndose del engaño, el fraude y la suplantación. El phishing se encuadra dentro de […]