El presente artículo está dirigido a personal técnico y responsables en materia de seguridad que quieran dedicar unos minutos a reflexionar sobre el creciente peso del cumplimiento normativo en la gestión de riesgos y la resiliencia organizacional; y como este, afectan a la imagen corporativa y el desarrollo del negocio independientemente del sector en que […]

El objetivo del presente artículo no es otro que explicar de forma simple, resumida y para todos los públicos la cada vez mayor relación entre la seguridad y el cumplimiento normativo de cualquier empresa o negocio. Así que, si está familiarizado con conceptos como resiliencia organizacional, desarrollo de negocio, continuidad, posicionamiento e imagen corporativa, le […]

Un Cloud Access Security Brokers (CASB) es una aplicación de seguridad que ayuda a las organizaciones a gestionar y proteger los datos almacenados en la nube. Las soluciones CASB podríamos decir que son un mix entre filtro, proxy y firewall entre los usuarios y los sistemas cloud. Tienen capacidades para detectar aplicaciones en la nube […]

De acuerdo con la Ley 8/2011, de 28 de abril, que establece las medidas para la protección de las infraestructuras críticas, el operador designado como crítico se integrará como agente del sistema de protección, debiendo cumplir con una serie de responsabilidades entre los que se encuentra la redacción de una serie de planes de seguridad. […]

¿Qué es el Esquema Nacional de Seguridad?, ¿Tengo la obligación de implementar el Esquema Nacional de Seguridad en mi organización?, ¿Me aplica?; y si me aplica, ¿Qué plazos tengo?; y si no estoy obligado, ¿Lo necesito realmente?, ¿Me interesa implementarlo? En el día a día de nuestro trabajo como consultores, cada vez más, nos encontramos […]

En capítulos anteriores… En el artículo anterior, exploramos las venturas y desventuras habituales al empezar en el mundo del password cracking, así como los posibles dolores de cabeza resultantes de una mala metodología que pueden desembocar en un irrefrenable deseo de tirarnos llorosos a las ruedas de un coche. Para evitar todo ello desarrollamos una […]

Cuando hablamos de orquestación de políticas de seguridad nos referimos a la automatización inteligente de los cambios en una red. No es tan solo una simple automatización de tareas, sino que, mediante el uso de inteligencia artificial y el machine learning, la simulación y el análisis se llega a comprender verdaderamente la red. En general, […]

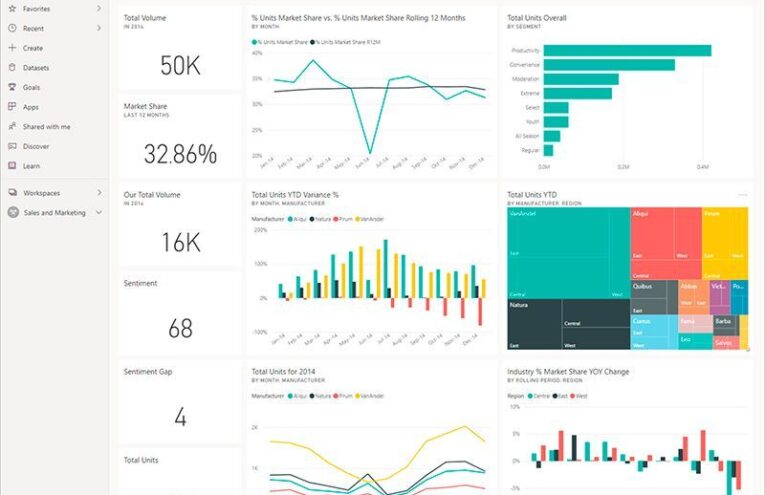

Para la mayoría de las organizaciones y empresas, la finalización del año lleva aparejada la realización de memorias, informes de actividades, informes de resultados, etc. los cuales, a parte de permitir un balance anual, también son utilizadas para plantear operativas o acciones para afrontar un nuevo ejercicio. Muchos de los datos que conforman los mencionados […]

El phishing es un término que se ha popularizado en los últimos años entre los usuarios Internet y que hace referencia a las técnicas utilizadas por los ciberdelincuentes para conseguir que una empresa o persona realice determinadas acciones o revele información valiéndose del engaño, el fraude y la suplantación. El phishing se encuadra dentro de […]

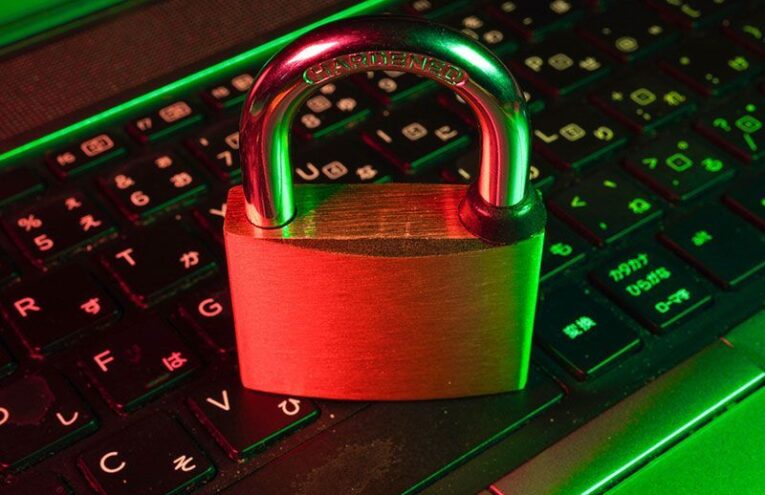

Los ciberataques han tenido un crecimiento exponencial en los últimos tiempos siguiendo la progresión de la implantación de la tecnología en nuestro día a día. Y todo el mundo, en mayor o menor medida, es consciente de lo peligrosos que pueden ser. Aunque en la mayoría de los casos infravaloramos la extensión del daño que […]