Cuando se define la estrategia de ciberseguridad de una organización, el Centro de Operaciones de Seguridad (SOC), se revela como un elemento fundamental para coordinar la defensa contra los ciberataques. El SOC moderno se configura con la suma de personas, procesos y tecnología. Dentro de esta última, el SIEM (Gestor de Eventos e Información de […]

El ciclo de gestión de un ciberincidente, entendiendo como tal un incidente de seguridad, consta de varias fases. Dentro de las fases más tempranas, el Centro de Operaciones de Seguridad (SOC) debe clasificarlos claramente con el fin de aplicar un adecuado tratamiento. Esta tarea de clasificación, también conocida como taxonomía, está ampliamente desarrollada en las […]

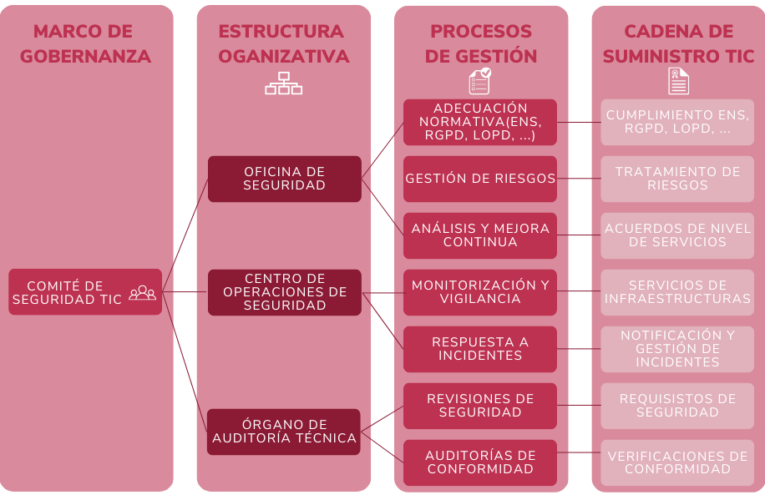

La gestión de la ciberseguridad es un proceso complejo que requiere de la intervención de equipos vinculados a diferentes ámbitos, con funciones y responsabilidades diversas. Además, las decisiones resultantes de esta gestión pueden impactar de forma transversal sobre todo el conjunto de la organización. Por todo ello, surge la necesidad de fijar un marco de […]

Son diversos los motivos por los que las organizaciones están tomando conciencia de la importancia de asumir la seguridad como un elemento esencial en los procesos de negocio. Unos tienen que ver con el incremento de servicios expuestos en Internet, la utilización de plataformas en la nube, la globalización y la movilidad que llevan aparejados […]

Parecerá una obviedad, pero plantear un proyecto de monitorización de activos, ya sea en entornos OT o en el ámbito IT, requiere necesariamente conocer el alcance, es decir, se deberán identificar todos los elementos que componen la infraestructura a monitorizar. Para ello, es necesario elaborar un inventario. En los entornos IT están muy extendidas las […]

Ya en la antigua China, el célebre estratega militar Sun Tzu dejó escrito en su libro “El arte de la guerra” aquello de “conoce a tu enemigo y conócete a ti mismo y serás invencible”. En el ámbito de la ciberseguridad, vemos cómo cada día se libra una batalla virtual entre empresas y ciberdelincuentes. Los […]

El Internet de las Cosas o IoT, hace referencia a los miles de millones de dispositivos físicos en todo el mundo que están conectados a Internet, recopilando y compartiendo datos. Sí, has leído bien, miles de millones de dispositivos. Según un estudio de la consultora especializada IOT Analytics, la cifra de este tipo de dispositivos […]

La recientemente publicada Ley Orgánica 9/2022, de 28 de julio, que entra en vigor a partir del 29 de agosto del presente año, viene a establecer la primera modificación a la Ley 8/2011, de 28 de abril, por la que se establecen medidas para la protección de las infraestructuras críticas (Comúnmente conocida como «Ley PIC«), […]

La sociedad que vivimos está inmersa en un proceso en el que sus miembros permanecen hiperconectados con otros semejantes y con multitud de aplicaciones y servicios, todo ello gracias a Internet, lo que ha hecho de esta red un elemento imprescindible en nuestras vidas. En el ámbito de las empresas, el impulso de la transformación […]

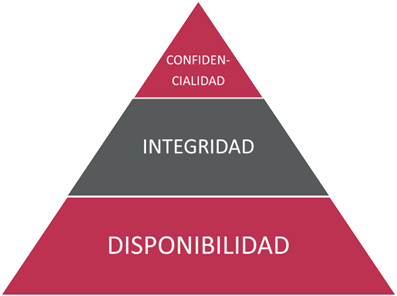

La Importancia de la información y los sistemas TI En la actualidad, la información es una pieza clave e incluso vital para toda organización por ello hay que protegerla como un activo crítico para el desarrollo y la continuidad de la actividad empresarial. Es de vital importancia asegurar que la información esté disponible, actualizada, sea […]