Firewall tradicional vs NGFW (Next Generation Firewall) vs UTM (Unified Threat Management) Como bien sabemos, el objetivo principal de cualquier dispositivo de protección perimetral es crear una barrera de aislamiento que realiza un filtrado en la transmisión de tráfico y de esta forma impedir comunicaciones no deseadas entre la red que protegemos y otras redes […]

Seguramente todos los que estáis leyendo esta página habréis buscado más de un artículo acerca de soluciones endpoint. Con estas líneas me gustaría dar unas pinceladas que nos puedan ayudar a concienciarnos de la importancia de proteger la información con la que habitualmente trabajamos. Pero antes, debemos contestar a dos preguntas, de las que podremos […]

Si estás leyendo este artículo es que te has planteado implementar un sistema de monitorización de Ciberseguridad para tu infraestructura tecnológica, pero… ¿Para qué lo necesitas? Aquí tenéis 5 razones por las que necesitas un sistema de monitorización de Ciberseguridad: 1. Volumen de información inmanejable A la hora de establecer contramedidas efectivas, una de las […]

Cuando hablamos de ciberseguridad o seguridad de la información nos referimos al área enfocada en la protección de la infraestructura de red, no solo a nivel empresa sino también a nivel usuario particular. En la actualidad, estamos expuestos a diversos tipos de amenazas que cada día afloran en busca de un sistema o red vulnerable. […]

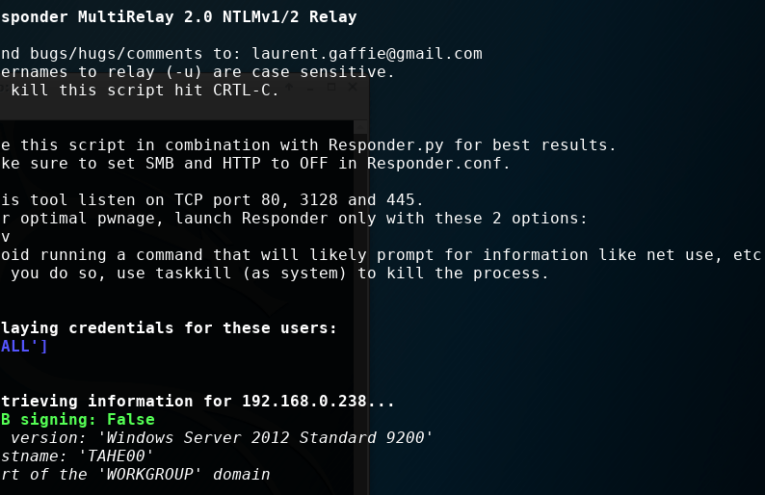

Hay veces que hay ataques que parecen magia. El SMB Relay es uno de esos. Cuando lo ves bien ejecutado, y no sabes que esta pasando por el cacumen de la maquina lo primero que piensas es… ¿Cómo es posible? Y es que parece un conjuro sacado de algún grimorio polvoriento…un par de comandos en […]

Un pentesting puede ser la respuesta cuando, al hablar de ciberseguridad con clientes, amigos, familiares… nos pregunten ¿Y por qué me van a atacar a mí, si no soy nadie? Esta es una idea bastante extendida por la cual muchas empresas pequeñas y no tan pequeñas se despreocupan del impacto que puede llegar a tener […]

En la sociedad actual, la aparente despreocupación social con la que compartimos nuestros datos impacta directamente en la seguridad de la información que publicamos. ¿Cómo se ha adaptado la sociedad la revolución tecnológica de las últimas décadas?, ¿Cómo afecta a las organizaciones la percepción social? Y ¿Qué pueden hacer las empresas para evitar las amenazas […]